- Злоумышленники начали взламывать серверы Nginx и панели управления Baota для перехвата и перенаправления пользовательского трафика.

- Атаки ориентированы на сайты с азиатскими доменами верхнего уровня, а также на государственные и образовательные ресурсы.

- Для внедрения вредоносных конфигураций используется многоэтапный набор скриптов, который сложно обнаружить из-за невмешательства в ядро Nginx.

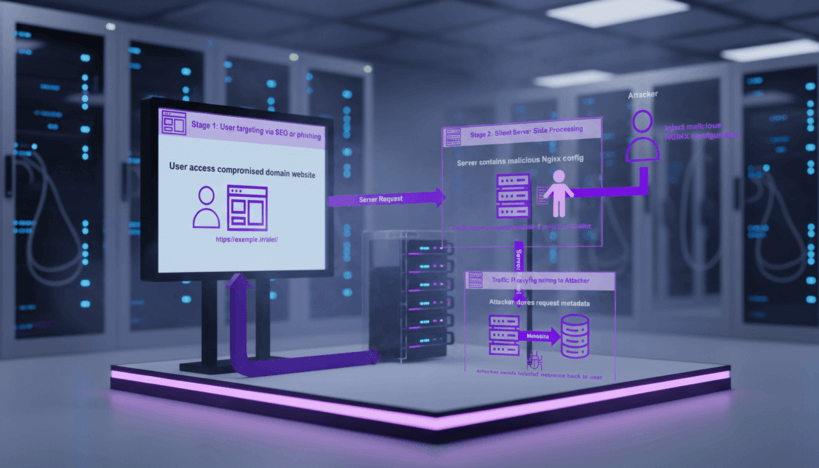

Компания DataDog Security Labs выявила масштабную кампанию злоумышленников, ориентированную на компрометацию серверов Nginx и панелей управления хостингом Baota. Вредоносная активность направлена преимущественно на сайты с азиатскими доменами (.in, .id, .pe, .bd, .th), а также на правительственные и образовательные порталы с доменами .edu и .gov.

Суть атаки заключается во внедрении вредоносных блоков «location» в существующие конфигурационные файлы Nginx. Эти блоки перехватывают входящие HTTP-запросы по выбранным URL, добавляя в них оригинальный полный адрес и перенаправляя трафик на управляющие серверы злоумышленников через директиву «proxy_pass». Использование этой директивы, применяемой обычно для балансировки нагрузки, позволяет скрыть вредоносное вмешательство под видом нормальной работы системы, что затрудняет обнаружение.

Особенно опасна сохранность заголовков запросов («Host», «X-Real-IP», «User-Agent», «Referer»), которые остаются неизменными, благодаря чему перенаправленный трафик выглядит подлинным. Для внедрения этих изменений применяется сложный многоступенчатый инструментарий на базе скриптов zx.sh, bt.sh, 4zdh.sh, zdh.sh и ok.sh. Они поэтапно контролируют заражение, защищают от сбоев при перезапуске сервера, анализируют конфигурационные файлы и отправляют собранные данные на удалённый сервер управления, скрывая присутствие атакующих.

Ключевой момент заключается в том, что атака не эксплуатирует уязвимости самого Nginx — вредоносные изменения скрыты в конфигурациях, которые редко подвергаются тщательному аудиту. При этом пользовательский трафик зачастую продолжается напрямую, что дополнительно снижает вероятность оперативного выявления атаки без специализированного мониторинга.

Ранее разработчики Nginx демонстрировали примеры защиты своих платформ от автоматических краулеров и вредоносного трафика, однако текущая кампания указывает на необходимость усиления мер мониторинга конфигураций в организациях, использующих Nginx, прежде всего для ресурсами с доменами, наиболее подвергаемыми атакам.