Для кого эта статья:

- Начинающие и развивающиеся специалисты в области информационной безопасности

- HR и менеджеры по найму, заинтересованные в требованиях к кандидатам на позиции в области безопасности

- Преподаватели и курсы, обучающие кибербезопасности и смежным дисциплинам

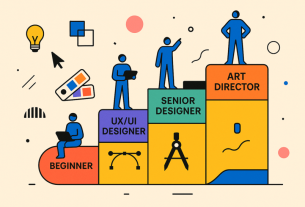

Информационная безопасность — та область, где дилетантизм стоит компаниям миллионы, а специалистам — карьеры. Вы можете годами собирать сертификаты и заучивать теорию, но без правильной приоритизации навыков окажетесь в стороне от реальных задач. Большинство начинающих инженеров совершают одну критическую ошибку: пытаются охватить всё сразу, вместо того чтобы выстроить фундамент из ключевых компетенций. Рынок труда безжалостен — работодатели ищут не коллекционеров сертификатов, а специалистов с конкретным набором технических и управленческих навыков. 📊 Эта статья покажет, какие компетенции действительно двигают карьеру инженера по безопасности, а какие можно отложить на потом.

Фундаментальные технические навыки инженера безопасности

Без глубокого понимания сетевых протоколов вы не инженер безопасности, а оператор антивируса. TCP/IP, DNS, HTTP/HTTPS, SSL/TLS — это не абстрактные аббревиатуры из учебника, а язык, на котором говорят атаки и защита. Когда вы не понимаете, как работает трёхстороннее рукопожатие TCP или чем отличается симметричное шифрование от асимметричного, вы упускаете 70% контекста при анализе инцидентов.

Операционные системы — второй столп вашей компетентности. Linux и Windows Server должны быть для вас открытой книгой: файловые системы, управление доступом, журналы событий, процессы и службы. Согласно исследованию SANS Institute (2023), специалисты с глубокими знаниями ОС решают инциденты на 40% быстрее коллег, опирающихся только на инструменты.

| Навык | Приоритет | Время освоения | Практическое применение |

| Сетевые протоколы (TCP/IP, DNS) | Критический | 3-6 месяцев | Анализ трафика, выявление аномалий |

| Администрирование Linux/Windows | Критический | 6-12 месяцев | Настройка защиты, расследование инцидентов |

| Программирование (Python, PowerShell) | Высокий | 4-8 месяцев | Автоматизация, разработка скриптов анализа |

| Криптография | Средний | 2-4 месяца | Оценка алгоритмов шифрования, PKI |

Программирование отделяет ремесленников от инженеров. Python и PowerShell — обязательный минимум для автоматизации рутины и создания собственных инструментов анализа. Когда вам нужно обработать логи на 500 ГБ или написать парсер для специфичного формата данных, графический интерфейс не поможет.

Дмитрий Соколов, ведущий инженер по безопасности

Пришёл в команду SOC после курсов по кибербезопасности — знал теорию на отлично, получил даже пару базовых сертификатов. Первый реальный инцидент поставил меня в тупик: SIEM выдал алерт о подозрительном DNS-трафике, а я не мог интерпретировать дамп пакетов, потому что не понимал структуру DNS-запросов на уровне протокола. Руководитель дал неделю на прокачку — я прошёл практический курс по Wireshark и разобрал документацию RFC по основным протоколам. Через месяц самостоятельно выявил data exfiltration через DNS-туннелирование. Оказалось, что все мои сертификаты стоили меньше, чем способность читать трафик на уровне байтов.

Понимание методологий тестирования на проникновение (penetration testing) и vulnerability assessment критически важно даже для тех, кто не планирует становиться пентестером. Знание того, как мыслит атакующий, как эксплуатируются уязвимости и какие векторы атак существуют, формирует проактивное мышление вместо реактивного.

Облачная безопасность уже не опция, а требование. AWS, Azure, Google Cloud — хотя бы одну платформу нужно знать достаточно глубоко, чтобы понимать модели ответственности, IAM-политики и специфические векторы атак. По данным Gartner (2023), 85% организаций используют мультиоблачные стратегии, и незнание облачных технологий автоматически выводит вас из большинства вакансий.

Обязательные сертификации для карьерного роста

Сертификаты не делают вас специалистом, но открывают двери на собеседования. HR-отделы работают по чек-листам, и наличие CISSP или CEH часто становится формальным требованием для прохождения первого этапа отбора. Проблема в том, что многие концентрируются на количестве сертификатов, игнорируя их релевантность и последовательность получения.

CompTIA Security+ — стартовая точка для новичков. Сертификация даёт широкий обзор основ информационной безопасности без углубления в специфику. Подходит для понимания терминологии и базовых концепций, но недостаточна для практической работы. Срок подготовки — 2-3 месяца при наличии базовых IT-знаний.

| Сертификация | Уровень | Стоимость (USD) | Валидность | Карьерная ценность |

| CompTIA Security+ | Начальный | $392 | 3 года | Базовая, для входа в профессию |

| CEH (Certified Ethical Hacker) | Средний | $1,199 | 3 года | Высокая для пентестинга |

| CISSP | Продвинутый | $749 | 3 года | Критическая для руководителей |

| OSCP | Продвинутый | $1,649 | Бессрочно | Максимальная для технических ролей |

CEH (Certified Ethical Hacker) от EC-Council фокусируется на offensive security — методологии и инструменты атакующих. Сертификация более практико-ориентированная, чем Security+, но критикуется за упор на запоминание инструментов вместо понимания принципов. Тем не менее, CEH признаётся работодателями и часто требуется для позиций в red team и penetration testing.

CISSP (Certified Information Systems Security Professional) — золотой стандарт для руководящих позиций и архитекторов безопасности. Требует минимум пять лет опыта в области информационной безопасности и охватывает восемь доменов знаний: от управления рисками до разработки безопасного ПО. Сложность экзамена высока — проходной балл около 70%, но получение CISSP автоматически повышает вашу рыночную стоимость на 20-30%.

Анна Петрова, менеджер по информационной безопасности

Работала пять лет инженером, решала технические задачи на отлично, но карьерный рост застопорился — все позиции руководителей требовали CISSP. Решила готовиться самостоятельно, купила официальное руководство на 1400 страниц. Через месяц поняла, что просто читать бесполезно — материал слишком обширный и теоретический. Перешла на практические вопросы и mock-экзамены, фокусируясь на слабых доменах. Сдала с первой попытки после четырёх месяцев подготовки. Через два месяца получила оффер на позицию security manager с повышением зарплаты на 35%. CISSP не сделал меня умнее, но дал формальное подтверждение компетенции, которое HR и руководство понимают.

OSCP (Offensive Security Certified Professional) — самая уважаемая среди технических специалистов сертификация. Это не тест с вопросами, а 24-часовой практический экзамен, где нужно взломать несколько машин в изолированной сети. OSCP доказывает, что вы умеете думать как хакер и решать нестандартные задачи. Подготовка занимает 3-6 месяцев интенсивной практики в лабораториях.

Облачные сертификации (AWS Certified Security, Azure Security Engineer) набирают вес пропорционально миграции инфраструктуры в облака. Для специалистов, работающих с облачными средами, эти сертификаты становятся обязательными и часто ценятся выше традиционных.

Soft skills и их роль в работе специалиста по безопасности

Технические навыки открывают дверь, но soft skills определяют, как далеко вы пройдёте. Информационная безопасность — не изолированная техническая функция, а бизнес-процесс, требующий постоянной коммуникации с разработчиками, менеджерами, юристами и топ-менеджментом. Специалист, неспособный объяснить риск на языке бизнеса или убедить команду в необходимости изменений, остаётся просто техником.

Коммуникация — критический навык, игнорируемый большинством технарей. Вы должны уметь презентовать результаты аудита совету директоров так же уверенно, как обсуждать детали уязвимости с разработчиком. Способность адаптировать сообщение под аудиторию — от СЕО до системного администратора — разделяет инженеров и лидеров безопасности.

Управление стрессом и принятие решений в условиях давления особенно важны при реагировании на инциденты. Когда компания теряет $10,000 в минуту из-за ransomware-атаки, ваша способность сохранять ясность мышления и принимать обоснованные решения определяет масштаб ущерба. Паника и хаотичные действия усугубляют ситуацию.

Способность работать в команде и влиять без формальных полномочий — то, что отличает security engineer от security leader. Безопасность требует кросс-функционального взаимодействия: вы не можете просто приказать DevOps-команде изменить CI/CD pipeline или заставить маркетинг отказаться от сторонних скриптов на сайте. Нужно убеждать через демонстрацию рисков и предложение альтернатив.

- Документирование и отчётность: умение создавать чёткие, структурированные отчёты об инцидентах, аудитах и рекомендациях — навык, который ценится при продвижении на управленческие позиции

- Презентационные навыки: способность проводить тренинги по security awareness, презентовать стратегию защиты руководству, защищать бюджет на инструменты безопасности

- Эмоциональный интеллект: понимание мотиваций различных стейкхолдеров помогает эффективнее внедрять security-практики, минимизируя сопротивление

- Адаптивность: способность быстро осваивать новые технологии и методологии критична в постоянно эволюционирующей области угроз

Управление проектами становится необходимым при реализации крупных инициатив — внедрении SIEM, миграции в облако, compliance-проектах. Понимание Agile, умение планировать спринты, отслеживать дедлайны и координировать работу разных команд превращает вас из исполнителя в стратега.

Специализированные компетенции для различных направлений

Универсальных специалистов по безопасности не существует — область слишком обширна. После построения фундамента технических навыков необходимо выбрать специализацию, соответствующую вашим интересам и рыночному спросу. Каждое направление требует специфических компетенций и инструментов.

Application Security (AppSec) фокусируется на безопасности программного обеспечения на всех этапах жизненного цикла. Необходимы глубокие знания языков программирования (Java, Python, C#, JavaScript), понимание OWASP Top 10, опыт работы с SAST/DAST-инструментами (SonarQube, Checkmarx, Burp Suite). AppSec-инженеры интегрируются в процессы разработки, проводят code review с фокусом на безопасность, настраивают автоматизированное тестирование.

| Направление | Ключевые навыки | Инструменты | Спрос на рынке |

| Application Security | Разработка ПО, OWASP, код-ревью | Burp Suite, OWASP ZAP, Checkmarx | Очень высокий |

| Cloud Security | AWS/Azure/GCP, IAM, контейнеры | CloudTrail, GuardDuty, Prisma Cloud | Критически высокий |

| Incident Response | Форензика, malware analysis, SIEM | Splunk, ELK, Volatility, IDA Pro | Высокий |

| GRC (Governance, Risk, Compliance) | Стандарты (ISO 27001, NIST), аудит | Archer, MetricStream, ServiceNow GRC | Стабильно высокий |

Cloud Security Engineer работает с безопасностью облачных инфраструктур. Требуется экспертиза минимум в одной облачной платформе (предпочтительно AWS), понимание контейнеризации (Docker, Kubernetes), знание инструментов Cloud Security Posture Management (CSPM), опыт настройки identity and access management (IAM). Спрос на cloud security specialists растёт быстрее других направлений — по данным LinkedIn (2023), количество вакансий увеличилось на 115% за последние два года.

Incident Response и Digital Forensics требуют навыков быстрого анализа под давлением. Необходимо глубокое понимание методов атак, малвари, техник lateral movement. Инструменты: SIEM-системы (Splunk, ELK), memory forensics (Volatility), network forensics (Wireshark, NetworkMiner), reverse engineering (IDA Pro, Ghidra). Эта специализация подходит тем, кто готов к ненормированному графику — серьёзные инциденты не выбирают удобное время.

GRC (Governance, Risk, and Compliance) — направление для тех, кто предпочитает стратегию тактике. Требуется знание нормативных фреймворков (ISO 27001, NIST Cybersecurity Framework, PCI DSS, GDPR), навыки risk assessment, опыт проведения аудитов и построения программ compliance. GRC-специалисты часто продвигаются на позиции CISO, так как понимают не только технические аспекты, но и бизнес-контекст безопасности.

Threat Intelligence — растущая специализация, требующая аналитических навыков и понимания geopolitics киберпространства. Работа с индикаторами компрометации (IOC), анализ тактик, техник и процедур (TTPs) атакующих групп, использование MITRE ATT&CK framework. Инструменты: threat intelligence platforms (Recorded Future, ThreatConnect), OSINT-методы, анализ darkweb-активности.

Стратегия развития навыков инженера безопасности

Хаотичное обучение — главная причина, по которой специалисты годами топчутся на месте. Без чёткого плана развития вы будете гоняться за трендами, собирать бесполезные сертификаты и распылять время на поверхностное изучение десятков технологий. Стратегия должна быть последовательной, измеримой и привязанной к конкретным карьерным целям.

Первый этап (0-12 месяцев) — построение технического фундамента. Сосредоточьтесь на трёх столпах: сетевые технологии, операционные системы, базовое программирование. Практикуйтесь на бесплатных платформах: TryHackMe, HackTheBox Academy, Cybrary. Получите CompTIA Security+ для формального подтверждения базы. Цель — понимать терминологию и базовые концепции, уметь читать логи и анализировать простой трафик.

- Ежедневная практика: выделяйте минимум час в день на практические лаборатории — теория без практики испаряется через неделю

- Домашняя лаборатория: создайте виртуальную среду для экспериментов (VirtualBox + несколько VM с разными ОС) — это безопасное пространство для ошибок

- Участие в CTF: соревнования Capture The Flag развивают навык решения нестандартных задач и работы под давлением времени

- Ведение технического блога: документирование изученного помогает систематизировать знания и создаёт публичное портфолио

Второй этап (12-24 месяца) — углубление и специализация. Выберите направление на основе рыночного спроса и личных предпочтений. Для AppSec — интенсивно изучайте веб-технологии и OWASP. Для cloud security — глубоко погружайтесь в выбранную платформу и получайте AWS Certified Security или эквивалент. Для incident response — осваивайте SIEM и форензику. Получите специализированную сертификацию: CEH для offensive, GCIH для incident response, CCSP для облаков.

Третий этап (24+ месяца) — экспертиза и лидерство. Работайте над CISSP или OSCP в зависимости от карьерного трека (менеджмент vs технический эксперт). Участвуйте в open source security-проектах для видимости в сообществе. Выступайте на конференциях, пишите статьи, делитесь знаниями — это создаёт репутацию и расширяет сеть контактов.

Непрерывное образование должно быть структурированным. Согласно рекомендациям Национального института стандартов и технологий США (NIST), профессиональное развитие в кибербезопасности требует минимум 40 часов обучения ежегодно для поддержания актуальности навыков. Подписывайтесь на RSS-ленты ведущих security-блогов (Krebs on Security, Schneier on Security, The Hacker News), слушайте подкасты, следите за публикациями новых уязвимостей.

Балансируйте между глубиной и широтой знаний. T-shaped professional — модель, где широкая база фундаментальных знаний (горизонталь буквы Т) сочетается с глубокой экспертизой в одной области (вертикаль). Избегайте становиться узким специалистом, неспособным видеть контекст, и поверхностным генералистом без глубины в чём-то конкретном.

Ментorship ускоряет развитие критически. Найдите наставника с опытом в вашей целевой области — один час консультации с экспертом стоит десятков часов самостоятельных блужданий. Одновременно становитесь ментором для начинающих — объясняя другим, вы структурируете собственные знания и выявляете пробелы в понимании. 🎯

Профессиональное развитие в информационной безопасности — марафон, а не спринт. Фокус на фундаментальных технических навыках, стратегический выбор сертификаций и развитие soft skills создают устойчивый карьерный рост. Специализация даёт глубину, но не забывайте расширять горизонт — технологии меняются, а принципы безопасности остаются. Выстраивайте систему непрерывного обучения, измеряйте прогресс конкретными метриками и корректируйте курс на основе обратной связи от рынка. Ваша ценность определяется не количеством сертификатов на стене, а способностью решать реальные бизнес-проблемы через призму безопасности.