Для кого эта статья:

- специалисты в области информационной безопасности

- инженеры и операторы, работающие с SCADA-системами

- руководители и менеджеры по кибербезопасности в промышленных компаниях

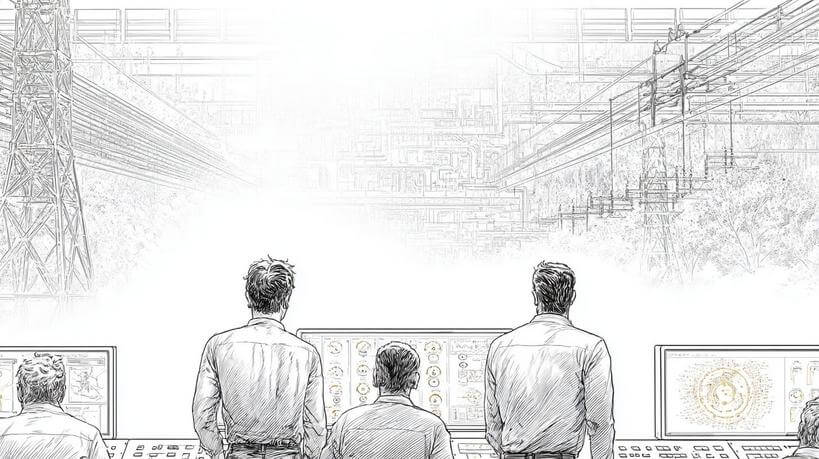

Представьте, что на одном из ваших производственных объектов внезапно останавливаются все системы. Температура в реакторах начинает расти, клапаны не реагируют на команды, а панели управления показывают противоречивые данные. Это не сценарий фильма-катастрофы, а реальность, с которой столкнулись предприятия, ставшие жертвами кибератак на SCADA-системы. От нефтепроводов до электростанций, от водоочистных сооружений до производственных линий — эти невидимые «нервные системы» современной индустрии требуют не просто технического обслуживания, но и стратегической защиты от постоянно эволюционирующих угроз. 🔐

SCADA-системы: ключевые компоненты и принципы работы

SCADA (Supervisory Control And Data Acquisition) представляет собой программно-аппаратный комплекс, обеспечивающий сбор, обработку, отображение и архивирование информации об объекте мониторинга или управления. Эти системы стали фундаментом для автоматизации критически важных процессов в энергетике, нефтегазовой отрасли, водоснабжении и производстве.

Классическая SCADA-архитектура включает несколько ключевых уровней:

- Полевой уровень — датчики, сенсоры и исполнительные механизмы, непосредственно взаимодействующие с технологическим процессом

- Контроллерный уровень — ПЛК (программируемые логические контроллеры), RTU (удаленные терминальные устройства), собирающие данные с датчиков и управляющие исполнительными механизмами

- Коммуникационный уровень — промышленные сети и протоколы передачи данных (Modbus, Profibus, DNP3, OPC UA)

- Диспетчерский уровень — рабочие станции операторов, серверы и программное обеспечение визуализации

- Корпоративный уровень — интеграция с бизнес-системами предприятия (ERP, MES)

Принцип работы SCADA основан на непрерывном цикле сбора данных, их анализа, отображения и архивирования. Система получает информацию от датчиков через ПЛК, обрабатывает её согласно заданным алгоритмам, отображает операторам и сохраняет для последующего анализа.

| Компонент | Функции | Примеры реализации |

| HMI (Human-Machine Interface) | Визуализация процессов, прием команд от операторов | Графические панели, мнемосхемы, рабочие станции |

| RTU/ПЛК | Сбор данных, локальное управление, буферизация | Siemens S7, Allen Bradley, Schneider Electric |

| Серверы данных | Долгосрочное хранение информации, аналитика | Historian-серверы, SQL/NoSQL базы данных |

| Коммуникационные шлюзы | Преобразование протоколов, маршрутизация | OPC-серверы, промышленные маршрутизаторы |

Александр Петров, главный инженер АСУ ТП

Когда мы проектировали SCADA для нового нефтеперерабатывающего комплекса, заказчик настаивал на использовании только проверенных компонентов от одного вендора. Я убедил руководство, что интеграция лучших решений от разных производителей даст больше преимуществ при правильном подходе. Мы создали многоуровневую систему с резервированием критичных узлов, разделением зон ответственности и единым центром управления. В первый же месяц эксплуатации система обнаружила аномалию в работе насосной станции, которая могла привести к остановке производства. Благодаря продуманной архитектуре мы локализовали проблему без прерывания технологического процесса. Именно тогда я понял: SCADA — это не просто «глаза и руки» оператора, это интеллектуальный помощник, способный предотвращать аварии.

Уязвимости SCADA и потенциальные кибер-риски

SCADA-системы изначально создавались как изолированные решения, функционирующие в закрытых сетях. Однако процессы цифровой трансформации и необходимость удаленного доступа привели к подключению этих систем к корпоративным сетям и интернету, создав новые векторы атак. 🔓

Основные уязвимости SCADA-систем можно разделить на несколько категорий:

- Архитектурные уязвимости — недостатки проектирования, отсутствие сегментации, неправильное разграничение доступа

- Технические уязвимости — устаревшее оборудование и ПО, незащищенные протоколы, слабые пароли

- Организационные уязвимости — недостаточная подготовка персонала, отсутствие регламентов реагирования на инциденты

- Процессные уязвимости — проблемы с обновлением ПО, отсутствие аудита безопасности

Анализ известных кибератак на промышленные системы показывает, что злоумышленники используют комбинации различных методов проникновения, включая:

- Компрометацию учетных записей через фишинг и социальную инженерию

- Эксплуатацию уязвимостей нулевого дня в промышленном ПО

- Атаки на цепочки поставок (supply chain attacks)

- Заражение через съемные носители и инженерные ноутбуки

- Создание бэкдоров в обновлениях ПО

Последствия успешных атак на SCADA могут быть катастрофическими. От финансовых потерь из-за простоя производства до угрозы жизни людей и экологических катастроф — цена ошибки в защите критической инфраструктуры исключительно высока.

Игорь Савельев, руководитель службы ИБ промышленного холдинга

В 2022 году мы столкнулись с попыткой атаки на наш химический завод. Всё началось с безобидного письма, якобы от поставщика оборудования, с вложенной документацией по обновлению ПЛК. Один из инженеров скачал файлы на рабочий компьютер. Благодаря системе поведенческого анализа мы обнаружили необычную активность — программа пыталась сканировать сеть и найти контроллеры определенного типа. Мы немедленно изолировали этот сегмент сети и запустили расследование. Анализ показал, что это был целенаправленный APT с использованием модифицированного инструмента для программирования ПЛК. Атакующие знали нашу инфраструктуру и типы используемого оборудования. Если бы не многоуровневая защита и регулярные тренировки персонала, последствия могли быть критическими — вплоть до выброса токсичных веществ. Этот случай заставил нас полностью пересмотреть подход к безопасности SCADA и внедрить принцип «нулевого доверия» даже к проверенным источникам.

Архитектура безопасности для критической инфраструктуры

Построение эффективной защиты SCADA-систем требует комплексного подхода, основанного на принципе эшелонированной обороны (defense-in-depth). Этот подход предполагает создание нескольких уровней защиты, каждый из которых обеспечивает дополнительный барьер против потенциальных угроз.

Фундаментом безопасной архитектуры SCADA является сегментация сети с использованием модели Purdue Enterprise Reference Architecture (PERA), адаптированной под стандарт ISA-95:

- Уровень 0-1: Полевые устройства, датчики, исполнительные механизмы

- Уровень 2: Системы управления (ПЛК, RTU, HMI)

- Уровень 3: Операционный уровень (серверы SCADA, серверы истории)

- Уровень 3.5: Демилитаризованная зона (DMZ)

- Уровень 4-5: Бизнес-системы предприятия (ERP, CRM)

Каждый уровень должен быть изолирован с помощью промышленных межсетевых экранов (Industrial Firewall) с реализацией принципа однонаправленности передачи данных между критическими зонами. Для особо ответственных систем рекомендуется использование диодов данных (Data Diode) — устройств, физически обеспечивающих однонаправленную передачу информации.

Важной частью защищенной архитектуры является система мониторинга безопасности промышленной сети (ICS/SCADA Security Monitoring). Такая система должна включать:

- Средства пассивного мониторинга промышленного трафика

- Системы обнаружения аномалий в технологических процессах

- Механизмы аудита действий привилегированных пользователей

- Средства корреляции событий безопасности (SIEM с поддержкой промышленных протоколов)

При проектировании защищенной архитектуры SCADA необходимо руководствоваться принципом «нулевого доверия» (Zero Trust), предполагающим проверку любого обращения к ресурсам независимо от источника запроса. Это позволяет минимизировать риски, связанные с компрометацией учетных записей и боковым перемещением атакующих внутри сети.

| Компонент безопасности | Назначение | Место в архитектуре |

| Промышленный межсетевой экран | Фильтрация трафика на уровне промышленных протоколов | Между уровнями 1-2, 2-3, 3-3.5 |

| Система обнаружения вторжений (IDS) | Выявление аномалий в промышленном трафике | Зеркалированные порты на ключевых коммутаторах |

| Система контроля целостности | Мониторинг изменений в программах ПЛК | Серверы уровня 3 |

| Система аутентификации | Управление доступом к компонентам SCADA | Распределенно на всех уровнях |

Комплексная защита SCADA: технологии и методы

Защита SCADA-систем требует применения специализированных технологий, адаптированных к особенностям промышленной среды. Традиционные решения информационной безопасности часто неприменимы из-за высоких требований к надежности, реальному времени и непрерывности технологических процессов. 🛡️

Ключевые технологии защиты SCADA включают:

- Глубокий анализ промышленных протоколов — системы, способные декодировать и проверять корректность команд в специфических промышленных протоколах (Modbus, Profinet, EtherNet/IP, DNP3)

- Поведенческий анализ сетевого трафика — решения, выявляющие аномалии в коммуникациях промышленных устройств на основе установленных шаблонов поведения

- Защищенные шлюзы OT/IT — устройства для безопасного обмена данными между операционными (OT) и информационными (IT) системами

- Системы управления учетными записями привилегированных пользователей (PAM) — контроль доступа инженеров и администраторов к критическим компонентам SCADA

- Средства защиты конечных точек промышленной сети — решения для защиты рабочих станций операторов, инженерных ноутбуков и серверов

Отдельного внимания заслуживают технологии защиты от специфических угроз SCADA-систем:

- Контроль целостности прошивок и программ ПЛК — решения, обеспечивающие мониторинг изменений в логике работы контроллеров

- Защита от спуфинга промышленных протоколов — механизмы проверки подлинности источника команд

- Средства обнаружения аномалий в физических процессах — системы, анализирующие не только сетевой трафик, но и поведение самого технологического процесса

Методологически защита SCADA-систем должна основываться на признанных стандартах и фреймворках безопасности, адаптированных для промышленной автоматизации:

- NIST Special Publication 800-82 (Guide to ICS Security)

- IEC 62443 (Industrial Automation and Control System Security)

- MITRE ATT&CK for ICS (тактики, техники и процедуры атак на промышленные системы)

Важно понимать, что внедрение технологий защиты должно происходить поэтапно, с тщательным тестированием каждого решения на совместимость с производственными процессами. Неправильно настроенная защита может создать больше проблем, чем сами кибератаки, особенно в системах реального времени.

Практические шаги по обеспечению кибербезопасности SCADA

Построение системы защиты SCADA — это непрерывный процесс, требующий последовательного выполнения определенных шагов. Предлагаю дорожную карту, которая поможет организовать эффективную защиту промышленных систем управления. 📊

Шаг 1: Инвентаризация и категорирование активов

- Создайте полный реестр компонентов SCADA (контроллеры, серверы, рабочие станции, сетевое оборудование)

- Определите критичность каждого актива для непрерывности технологического процесса

- Задокументируйте топологию сети с указанием связей между компонентами

- Каталогизируйте используемое ПО и версии прошивок

Шаг 2: Оценка рисков и угроз

- Проведите анализ потенциальных угроз для каждого компонента системы

- Оцените вероятность реализации угроз и возможный ущерб

- Выявите существующие уязвимости в компонентах SCADA

- Составьте карту рисков с приоритизацией мер защиты

Шаг 3: Разработка политик безопасности

- Создайте набор политик, регламентирующих безопасную эксплуатацию SCADA

- Определите процедуры управления изменениями в системе

- Разработайте планы реагирования на инциденты безопасности

- Установите правила резервного копирования и восстановления

Шаг 4: Внедрение технических мер защиты

- Реализуйте сегментацию сети согласно модели Purdue/ISA-95

- Внедрите средства защиты периметра (промышленные межсетевые экраны)

- Разверните системы мониторинга безопасности промышленной сети

- Обеспечьте защиту конечных точек (рабочих станций, серверов)

- Внедрите механизмы строгой аутентификации

Шаг 5: Обучение и повышение осведомленности персонала

- Проведите тренинги по информационной безопасности для операторов и инженеров

- Организуйте практические занятия по реагированию на инциденты

- Внедрите программу повышения осведомленности о социальной инженерии

- Обеспечьте регулярное информирование о новых угрозах

Шаг 6: Тестирование и оценка защищенности

- Проводите регулярные аудиты безопасности SCADA-систем

- Организуйте тестирование на проникновение с привлечением специалистов по промышленной безопасности

- Выполняйте анализ конфигураций на соответствие стандартам безопасности

- Оценивайте эффективность внедренных мер защиты

Шаг 7: Непрерывное совершенствование

- Создайте процесс управления уязвимостями в компонентах SCADA

- Обеспечьте своевременное обновление прошивок и ПО

- Регулярно пересматривайте политики безопасности

- Анализируйте инциденты безопасности и извлекайте уроки

Для эффективного внедрения перечисленных шагов целесообразно использовать фреймворк управления проектами по безопасности, адаптированный к специфике промышленных систем. Важно обеспечить баланс между требованиями безопасности и необходимостью поддержания непрерывности технологических процессов.

Защита SCADA-систем — это не разовый проект, а непрерывный процесс адаптации к меняющемуся ландшафту угроз. Даже самые совершенные технические решения могут быть скомпрометированы без правильных процессов и обученного персонала. Создавайте культуру безопасности, где каждый сотрудник понимает свою роль в защите критической инфраструктуры. Помните: в SCADA-системах цена ошибки измеряется не только деньгами, но порой и человеческими жизнями. Инвестиции в кибербезопасность промышленных систем — это инвестиции в стабильное будущее вашего предприятия.