- В интерфейсе настройки Wi-Fi через Bluetooth Low Energy (BLE) у роботов Unitree обнаружена критическая уязвимость, позволяющая получить полный root-доступ.

- Эксплойт UniPwn затрагивает модели Unitree Go2, B2, G1 и H1, позволяя заражённым роботам автоматически инфицировать другие устройства по BLE и создавать ботнет.

- Исследователи безопасности неоднократно пытались ответственно сообщить о проблеме производителю, но получили минимальную реакцию, что побудило их раскрыть детали уязвимости публично.

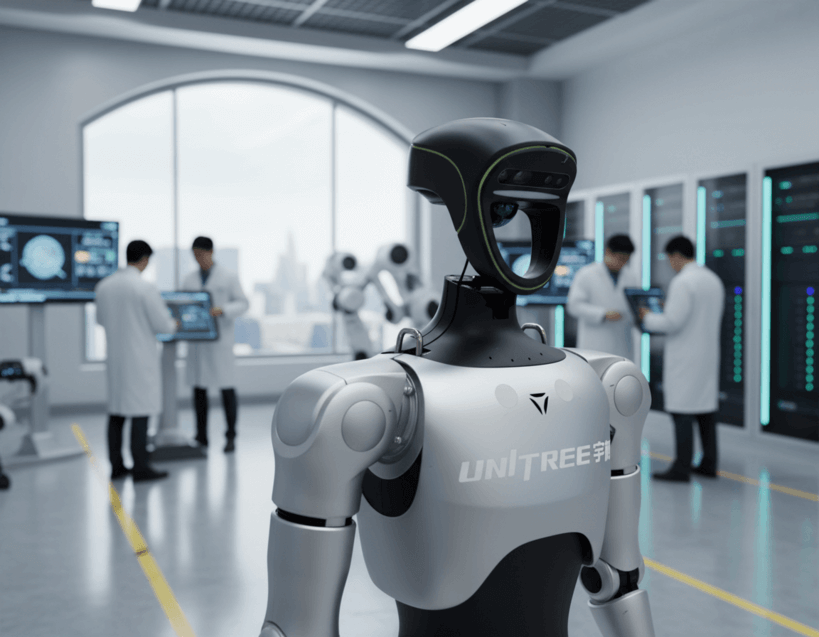

Эксперты в области информационной безопасности выявили серьёзную уязвимость в интерфейсе настройки Wi-Fi через Bluetooth Low Energy у роботов компании Unitree. Уязвимость, получившая название UniPwn, затрагивает как четвероногие модели Go2 и B2, так и гуманоидные G1 и H1. Она позволяет злоумышленникам получить полный контроль над системой устройства с правами root, что делает роботов уязвимыми перед внешними атаками.

Уязвимость связана с особенностями начального BLE-подключения, предназначенного для упрощения процесса настройки Wi-Fi. Несмотря на то, что BLE-пакеты шифруются, используемые ключи жёстко запрограммированы и давно попали в открытый доступ. Аутентификация построена на проверке специальных строк, которые злоумышленник может воспроизвести, отправив пакет с зашифрованной строкой «unitree». Это позволяет внедрять произвольный код в поле, предназначенное для SSID и пароля Wi-Fi, который выполняется системой без дополнительных проверок. В результате злоумышленник способен перезагружать робота, внедрять троянские программы, блокировать обновления и извлекать конфиденциальные данные.

Особую опасность представляет возможность заражения роботов друг от друга по Bluetooth, что может привести к образованию большого заражённого ботнета без участия пользователя. Исследователи обращают внимание, что уязвимость остаётся в существующих прошивках, поэтому риск эксплуатации остаётся высоким.

Исследователи впервые связались с производителем в мае 2024 года, чтобы донести информацию об уязвимости, однако после серии обсуждений в июле представители Unitree перестали отвечать. Отсутствие сотрудничества побудило экспертов раскрыть детали атаки публично. Эксперты задаются вопросом: является ли наличие подобных уязвимостей следствием намеренных решений производителя или небрежности в процессе разработки — в любом случае ситуация вызывает серьёзное беспокойство.

Отдельное внимание к безопасности роботов Unitree связано с их сравнительно доступной ценой и применением в реальных сценариях. Например, полиция Ноттингемшира в Великобритании начала испытания модели Go2, что подчёркивает важность устранения уязвимостей для предотвращения потенциальных эксплуатаций в критически важных сферах.

Ранее специалисты сообщали о других серьёзных проблемах у роботов этого производителя, включая предустановленные бэкдоры и передачу телеметрии на серверы в Китае, что усиливает тревогу в сообществе безопасности. В частности, в начале 2024 года была выявлена возможность удалённого доступа к камерам и управлению устройствами через недокументированные сервисы.

Для минимизации риска пользователям рекомендуется отключать Bluetooth и подключать роботов к изолированным сетям Wi-Fi. Однако долгосрочная безопасность должна обеспечить сама компания-производитель путём выпуска исправлений и пересмотра архитектуры системы безопасности своих роботов.

Эта ситуация подчёркивает важность внимания к вопросам безопасности в сфере робототехники, особенно учитывая возможности использования уязвимых устройств в опасных сценариях, таких как доставка взрывных устройств или скрытый сбор данных, что уже подтверждалось на примере ряда моделей, включая роботов Unitree.