- Материнские платы серверов Supermicro подвержены уязвимостям, позволяющим удалённое внедрение вредоносной прошивки, не устранимой стандартными средствами.

- Две ключевые уязвимости связаны с контроллерами управления BMC и кремниевыми чипами материнских плат, открывающими доступ к так называемому загрузчику UEFI.

- Supermicro выпустила патчи, однако некоторые проблемы возникли из-за неполного исправления, версия обновлений находится в стадии тестирования.

Эксперты в области информационной безопасности выявили критические уязвимости на материнских платах серверов Supermicro, используемых в крупных центрах обработки данных, включая инфраструктуру для искусственного интеллекта. Уязвимости позволяют злоумышленникам удалённо устанавливать вредоносную прошивку на уровень загрузчика операционной системы, таким образом обходя стандартные методы обнаружения и удаления вредоносного кода.

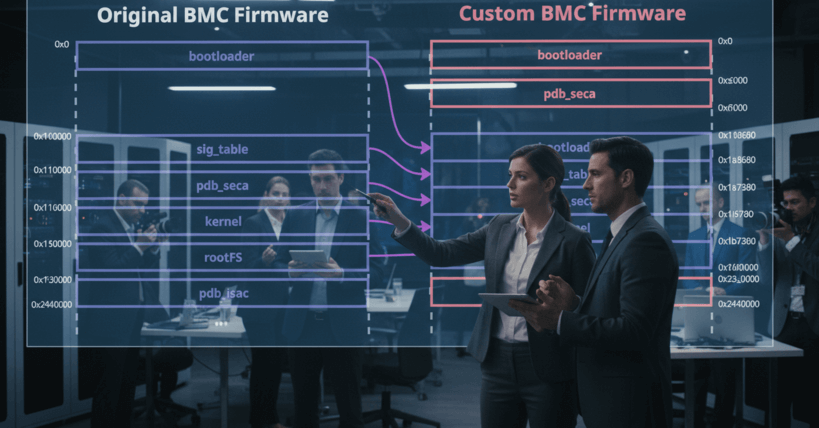

Исследователи из компании Binarly, возглавляемой Алексеем Матросовым, отметили, что одна из выявленных проблем возникла вследствие неполного исправления уязвимости CVE-2024-10237, которую в январе попыталась устранить Supermicro. По сути, ошибка связана с контроллерами управления материнской платой (BMC), которые предоставляют администраторам возможность удалённого управления серверами, включая обновления, мониторинг параметров и прошивки загрузочного интерфейса UEFI.

Проблема состоит в том, что цифровая подпись новых прошивок, используемая для верификации их подлинности и защиты от вмешательств, может быть обходной, что даёт возможность заменить легитимные образы на вредоносные. В число угроз входит и возможность установки прошивок, схожих с известным вредоносным кодом ILObleed, который ранее поражал серверы HP Enterprise, безвозвратно уничтожая данные на жёстких дисках вне зависимости от последующих попыток очистки и переустановки системного ПО.

Кроме того, Binarly выявила вторую критическую уязвимость — CVE-2025-7937, тесно связанную с первой, но обладающую ещё более серьёзными последствиями за счёт обхода исправлений. Анализ патча показал, что атаки могут использовать нестандартные пути эксплуатации памяти и таблиц проверки прошивки, что существенно расширяет возможности злоумышленников.

Эксперт Алексей Матросов подчёркивает, что данные уязвимости обеспечивают исключительную надёжность вредоносного ПО в масштабных парках устройств на платформах Supermicro, что представляет особую опасность для центров обработки данных и систем с высокими требованиями к безопасности.

Supermicro уже начала выпуск обновлений и проводит тестирование затронутых моделей серверов. В компании призывают клиентов внимательно изучать релизные заметки и своевременно применять патчи. Точный статус исправлений и сроки их полномасштабного внедрения пока не разглашаются.

Ранее Binarly также сообщала о похожих уязвимостях в прошивках материнских плат Gigabyte, позволяющих злоумышленникам с локальным или удалённым административным доступом выполнять произвольный код с повышенными привилегиями в изолированной среде SMM, что дополнительно подчеркивает рост рисков в современном серверном оборудовании.